Vad är cybersäkerhet?

Vad är cybersäkerhet och varför är det så viktigt? Hur börjar jag arbeta med informationssäkerhet? Minska risken för cyberattacker genom att lära dig hur du blir cybersäker.

Brist på, och även okunskap om, cybersäkerhet är en stor risk för dagens företag. Vi läser ständigt om företag som har blivit attackerade, och att attacken har medfört stora kostnader för både företag och kunder. Cybersäkerhet är således verkligen ett buzzword i dagens digitala värld.

Men vad betyder det egentligen? Och varför behöver jag bry mig om cybersäkerhet och cyberattacker? Läs vidare och lär dig hur du arbetar med cybersäkerhet och därmed kan skydda din kritiska information.

Definitionen av cybersäkerhet/cybersecurity

Det finns flera definitioner av ordet cybersäkerhet/cybersecurity, men de har alla det gemensamt att cybersäkerhet består av ett ökande antal verktyg, riskhanteringsmetoder, teknik, utbildning och bestpraxis teorier för att skydda nätverk, enheter, program och data från attacker eller obehörig åtkomst.

Cybersäkerhet är praxisen att försvara datorer, servrar, mobila enheter, elektroniska system, nätverk och data från skadliga attacker

Cybersäkerhet vs informationssäkerhet

Är det verkligen skillnad på cybersäkerhet och informationssäkerhet? Ett av huvudskälen till att dessa två termer används omväxlande är att både cybersäkerhet och informationssäkerhet är relaterade till säkerhet och säkert förvar av ett datorsystem mot datahot och informationsintrång.

Men medan cybersäkerhet handlar om att skydda nätverk, enheter, program och data från attacker eller obehörig åtkomst, handlar informationssäkerhet framför allt om att förhindra att information läcker, förvrängs och förstörs. Informationssäkerhet handlar också om all data, oavsett form. Detta innebär att inom informationssäkerhet är det primära problemet att skydda uppgifternas konfidentialitet, integritet och tillgänglighet. Inom cybersäkerhet är det primära problemet att skydda mot obehörig elektronisk åtkomst till data.

Läs mer om varför informationssäkerhet är så viktigt.

Varför är cybersäkerhet viktigt?

Världen är idag mer än någonsin tidigare beroende av teknik. Företag och myndigheter lagrar mycket data på datorer och sänder den över nätverk till andra datorer. Fler och fler system är sammankopplade, och allt eftersom digitaliseringen fortsätter kommer fler och fler system kopplas ihop.

Digitaliseringen är inte bara positiv, den gör också att vi blir mer sårbara. Enheter och deras underliggande system har sårbarheter som, när de utnyttjas, undergräver hälsan och målen för en organisation. Och problemet är att sårbarheterna används för cyberattacker.

Cybersäkerhet kan användas för att motverka tre typer av hot: cyberbrottslighet, där enskilda personer eller grupper attackerar system för ekonomisk vinning, cyberkrigföring, ofta relaterat till informationsinsamling och politiskt motiverad, och cyberterrorism, som är avsedd att undergräva elektroniska system och orsaka panik eller rädsla.

Vad är cyberhygien?

Kanske har du också hört talas om cyberhygien? Cyberhygien är en del av cybersäkerhetsarbetet– det handlar om rutinmässiga, vardagliga rutiner som individer och organisationer bör följa för att upprätthålla säkerheten och minska riskerna. Se det som personlig hygien: att borsta tänderna ersätter inte att gå till tandläkaren, men det hjälper till att förebygga problem.

Cyberhygien är avgörande för att upprätthålla stark cybersäkerhet och här är några viktiga cyberhygienrutiner:

Starka lösenord: Använd komplexa lösenord och en lösenordshanterare.

Multi-Factor Authentication (MFA): Aktivera MFA för extra säkerhet.

Programuppdateringar: Uppdatera regelbundet operativsystem, appar och antivirusprogram.

Nätfiskemedvetenhet: Känn igen och undvik nätfiskemeddelanden och bedrägerier.

Säker användning av Wi-Fi och VPN: Kryptera anslutningar, undvik offentligt Wi-Fi och använd ett VPN.

Datasäkerhetskopiering: Säkerhetskopiera regelbundet viktiga filer till en extern enhet eller molnlagring.

Enhetssäkerhet: Lås skärmar, använd biometrisk autentisering och inaktivera oanvända Bluetooth-anslutningar.

Några vanliga cyberhygieniska misstag är att återanvända lösenord över flera konton, att klicka på misstänkta länkar och bilagor eller att ignorera programuppdateringar samt att glömma att verifiera källor innan man delar personlig information. Alla dessa misstag kan leda till allvarliga säkerhetsproblem.

Det ökande cyberhotet

I en mer digitaliserad värld innebär det fler och fler möjligheter för attackerare att slå till. Exempelvis ökar användningen av ”smarta” uppkopplade produkter, även kallade IoT-produkter, i hög fart. Ju fler produkter som är uppkopplade till ert nätverk, desto fler vägar in finns det för en potentiell attackerare. Det har även blivit uppenbart den senaste tiden att det inte är någon garanti att själv tänka på säkerheten – om ens leverantörer inte gör det. En attack mot en av era leverantörer kan få stor påverkan på er verksamhet, beroende på vilken del leverantören har i er verksamhet.

Det har även blivit vanligare med cyberattacker med högre syften än att tjäna pengar – attackerna mot kritisk infrastruktur och nationella databaser är idag ett faktum och är någonting som i slutändan kan kosta samhället pengar, känslig information och liv. Trots detta finns det idag inte tillräckligt stor kompetens inom cybersäkerhetsområdet.

Olika typer av cyberattacker

Det finns flera olika typer av möjliga cyberattacker:

Malware

Skadlig programvara som datavirus, spionprogram, trojanska hästar och keyloggers.

Ransomware

Skadlig mjukvara som låser eller krypterar data tills en lösensumma betalas, vilket gör att filerna bör återlämnas.

Nätfiske (phishing)

Den oärliga presentationen av exempelvis ett e-postmeddelande eller en falsk webbplats som gör det möjligt för någon att få åtkomst till känslig information från den person som fått meddelandet/besökt webbplatsen (till exempel lösenord eller kreditkortsinformation).

Social engineering

Den psykologiska manipuleringen av individer för att få konfidentiell information – överlappar ofta med phishing.

Cyberattacker kan medföra väldigt stora konsekvenser

Att bli utsatt för en cyberattack kan ge väldigt stora konsekvenser för det drabbade företaget/organisationen:

Stora produktivitetsförluster då attacken kan medföra avbrott och även längre produktionsstopp. Attacken kan även innebära en mer varaktig försämring av produktiviteten.

Läckage eller till och med förlust av personlig information om kunderna. Även immateriella rättigheter riskeras att stjälas.

Förtroendet och anseendet om bolaget kan bli allvarligt skadat vilket kan leda till svårigheter att få nya kunder framöver och även svårigheter att få finansiering.

Stora kostnader kan uppstå i samband med attacken, bland annat för att betala externa tjänsteleverantörer för att lösa problemen med nedstängda datorer med mera, men även för extraarbete internt för att lösa situationen. Det kan även medföra kostnader om man som bolag inte uppfyller olika krav som ställs på verksamheten.

Det finns en risk att bolaget tvingas stänga ned hela verksamheten, åtminstone tillfälligt, vilket för en hel del verksamheter som bygger på att de ständigt är i gång är ett allvarligt hot.

Vem behöver cybersäkerhet?

Det enklaste och kanske uppenbara svaret är att alla organisationer har känslig information som är sårbar för cyberattacker. Det är därför det är viktigt för alla att vidta åtgärder för att förbättra sitt arbetssätt och minska risken att bli drabbad av en cyberattack.

Vissa kritiska sektorer är oftast i rampljuset när det gäller cybersäkerhet:

Myndigheter och kritisk infrastruktur

Cybersäkerhet är avgörande för myndigheter och andra organisationer som direkt påverkar nationens – eller världens – välbefinnande och säkerhet.

Kritisk infrastruktur har många nationella effekter på säkerheten. Cyberattacker mot kritiska infrastruktursektorer kan vara katastrofala och orsaka fysisk skada eller allvarliga störningar i tjänsterna.

Företag som faller under olika bestämmelser och regler

Många organisationer arbetar under statliga eller branschspecifika bestämmelser som innehåller en cybersäkerhetskomponent. Dessa standarder säkerställer att företag vidtar försiktighetsåtgärder för att skydda konsumenternas data, och till och med data från känsliga myndigheter samt militära uppgifter, från cybersäkerhetshot.

Business to Business (B2B)

Om ditt företag anses vara ett litet till medelstort företag kan du ha större kunder som börjar utföra riskbedömningar från tredje part på sina leverantörer (som inkluderar dig). Detta innebär att de börjar kräva att alla deras leverantörer uppfyller vissa nivåer av cybersäkerhet. Detta blir allt oftare det som gäller eftersom större organisationer arbetar hårt för att skydda sig själva, eftersom de vet att mindre organisationer är i riskzonen och kan fungera som en kanal för angripare till de större organisationerna.

Bestämmelser som kräver att företag arbetar med cybersäkerhet

Under de senaste åren har många nya bestämmelser, så som NIS-direktivet och striktare nationell säkerhetslagstiftning, implementerats.

NIS-direktivet syftar till att främja säkerhetsåtgärder och öka EU-medlemsstaternas skyddsnivå för kritisk infrastruktur. Med andra ord förbättrar det informationssäkerheten för operatörer inom sektorer som tillhandahåller viktiga tjänster för vårt samhälle och ekonomi.

Den svenska säkerhetslagstiftningen klargör skyldigheterna för företag med säkerhetskänslig verksamhet och vikten av att operatörerna utför säkerhetsskyddsanalyser för sin verksamhet.

2020 trädde de nya EU-riktlinjerna avseende cybersäkerhet för banker i kraft. Nu är det tydligare hur olika finansiella tjänster ska kunna hantera interna och externa risker kopplade till IT och säkerhet.

Och det finns nu också ett förslag om obligatoriska justeringar i Livsmedelsverkets regler om informationssäkerhet för socialt viktiga tjänster. Detta förslag gäller främst kommunala förvaltningar, företag och förvaltningar som äger ett offentligt vattenförsörjningssystem och därmed tillhandahåller offentligt dricksvatten.

Fördelar med cybersäkerhet

Fördelarna med att använda cybersäkerhet är uppenbara och inkluderar saker som:

Skyddar nätverk och data från obehörig åtkomst

Förbättrad informationssäkerhet och företags kontinuitetshantering

Förbättrat förtroende för ditt informationssäkerhetsarbete från intressenter

Förbättrad företagsinformation med rätt säkerhetskontroll på plats

Snabbare återhämtningstider i händelse av intrång

Hur börjar man att arbeta med cybersäkerhet?

Till att börja med måste varje företag eller organisation identifiera vilken information som är mest kritisk och därmed värd att skydda. Eftersom de flesta system idag är sammanlänkade är det svårt att få en översikt över hur många vägar som leder till den mest värdefulla informationen. Genom att använda en risk- och säkerhetsbedömning kan alla kryphål detekteras.

Det är dock inte praktiskt eller ekonomiskt motiverat att skydda all information på samma sätt. För att säkra den mest värdefulla informationen är strikt nätverkssegmentering den bästa lösningen att använda. Det innebär att du skapar zoner med olika säkerhetsnivåer.

När du har skapat zoner bör du välja säkerhetslösningar för drift, tillgänglighet och anpassningsförmåga baserat på angriparens perspektiv och värsta scenariot. För att kunna skydda din mest kritiska information, se till att använda professionella lösningar för hög säkerhet och även lösningar som är framtidsskyddade.

![]()

Cybersäkerhetschecklista – 8 råd till dig som ska börja arbeta med informationssäkerhet

Det är inte alltid lätt att veta var man ska börja. Här är åtta råd för att få dig på rätt spår.

Inse att informationssäkerhet innebär mer än teknik

Informationssäkerhetsarbetet bör kopplas till organisationens riskhantering

Säkerställ att ledningen tar ansvar för informationssäkerheten

Se över rutiner och processer

Säkerställ rätt resurser

Inled informationssäkerhetsarbetet med en analys

Utveckla en säkerhetspolicy (denna hjälper dig att upprätthålla informationssäkerhet)

Ta hjälp av de som kan informationssäkerhet

Vill du ha mer råd om hur du kan investera i din cybersäkerhet? Kontakta oss idag.

Olika typer av cybersäkerhetsprodukter

Det finns ett antal produkter som kan stärka din cybersäkerhet, men här är några av dem!

VPN-krypton

Ibland är det nödvändigt att kommunicera över Internet, men informationens känslighet kan hindra dig från att öppet kunna skicka den till mottagaren. Lösningen är att använda ett VPN-krypto (Virtual Private Network). VPN-krypton kan användas för att skydda ditt nätverk, medan du är ansluten till Internet, genom att skapa säkra och privata tunnlar mellan en enhet och ett nätverk, eller mellan två nätverk. På så sätt kan du vara ansluten till Internet, men informationen du skickar till andra enheter inom det privata nätverket krypteras och skickas säkert genom tunnlarna, vilket resulterar i trafik som inte kan läsas av någon utanför ditt privata nätverk. Du skyddar därmed ditt nätverk genom att skydda hur informationen flödar mellan enheter eller nätverk.

Många krypteringslösningar är huvudsakligen mjukvarubaserade, som de lösningar som används för distansarbete. Dessa lösningar är enkla att använda och inte så dyra, men är inte gjorda för information på högsta säkerhetsnivå. Rent mjukvarubaserade lösningar räcker helt enkelt inte för att tillhandahålla säkerhet på toppnivå på grund av sårbarheter för avancerade attacker, men de kan räcka för andra användningsfall.

Hårdvarubaserade krypteringslösningar är dyrare och kan vara lite mer komplicerade att hantera, men om du har känslig information eller information som behöver ett starkare skydd – vilket gör säkerhet högsta prioritet – bör hårdvarulösningar vara ditt val.

Läs mer om kryptering och Advenicas lösning SecuriVPN.

Brandväggar

En brandvägg skyddar ditt nätverk genom att endast tillåta viss trafik att komma in eller ut på ett nätverk. Den övervakar och filtrerar vilken trafik som är tillåten och vilken som blockeras baserat på dess konfiguration.

Med en brandvägg är det svårt att veta exakt vilken information som exporteras eller importeras till systemet. En brandväggskonfiguration blir ofta komplex, vilket ökar risken för felkonfiguration. Brandväggar separerar inte heller administration och dataflöde på ett sätt som skyddar informationen från insiders. Organisationer som har känslig information och som verkar inom kritisk infrastruktur, offentlig sektor eller försvarsindustrin, är i behov av att deras nätverk håller en högre säkerhetsnivå. Därför behövs fler lösningar än en brandvägg.

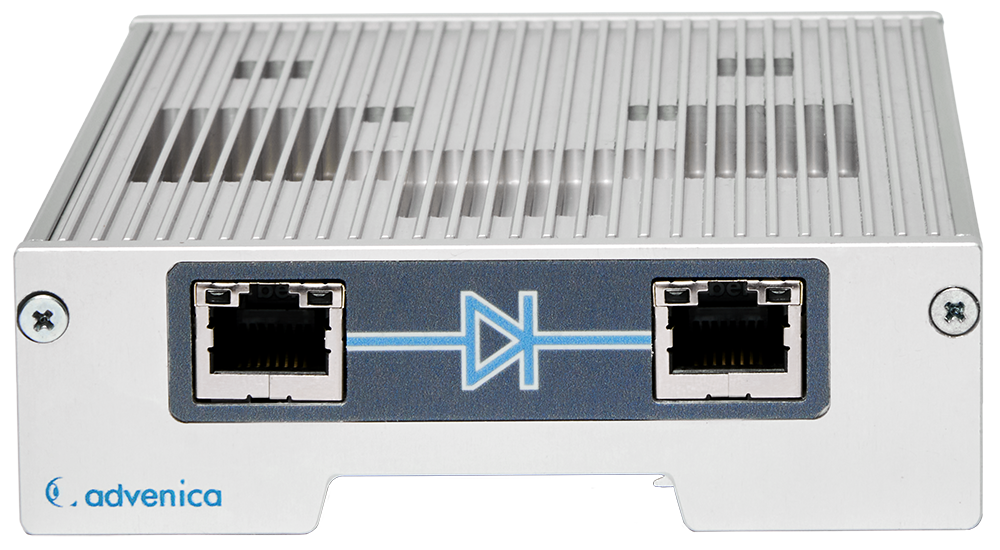

Datadioder

En datadiod är en cybersäkerhetslösning som säkerställer ett enkelriktat informationsutbyte. Denna hårdvaruprodukt, med sin höga assurans, bibehåller både nätverkets integritet genom att förhindra intrång samt nätverkets konfidentialitet genom att skydda den mest skyddsvärda informationen.

Datadioder är det felsäkra sättet att skydda känsliga system och konfidentiell data på. Datadioder är hårdvaruprodukter som placeras mellan två nätverk. En datadiod fungerar som en backventil vars funktion endast tillåter data att skickas framåt medan den blockerar all data i motsatt riktning. Eftersom det inte rör sig om mjukvara kan datadioden heller inte attackeras av skadlig kod, vilket också bidrar till hög assurans.

Läs mer om datadioder och hur de fungerar.

Security Gateways

En security gateway är en enhet som styr informationsutbytet som äger rum mellan olika säkerhetsdomäner.

Om du har skyddsvärd eller till och med säkerhetsklassad information behöver du en lösning som erbjuder säker och filtrerad dubbelriktad kommunikation. Således måste du både säkerställa dubbelriktad kommunikation och vara säker på att inget skadligt kommer in i ditt känsliga nätverk, men även att känslig information och data inte läcker till ett mindre känsligt och mindre skyddat nätverk.

Syftet är att tillämpa en strikt kontroll på informationsnivå under själva informationsöverföringen och minska cyberhot som exempelvis manipulation, dataläckage och intrång. En security gateway vidarebefordrar endast mottagen information när den följer dess policy som härleds till organisationens informationssäkerhetspolicy. Den policy som implementeras i en security gateway definierar accepterade strukturer, format, typer, värden och till och med digitala signaturer. När ett meddelande skickas från en säkerhetsdomän till en annan över en security gateway analyseras informationen i meddelandet enligt den konfigurerade policyn. Godkända delar av det mottagna meddelandet sätts in i ett nytt meddelande som skickas till den avsedda mottagaren i den andra domänen. På så sätt vet du att endast tillåten information passerar denna gräns.

Läs mer om Advenicas ZoneGuard.

Vi har cybersäkerhetslösningarna du behöver

Vilka är dina säkerhetsutmaningar?

Behöver du säkert integrera IT- och OT-system?

Behöver du säkra din fjärråtkomst?

Vill du kunna överföra känslig information från ett SCADA-system?

Måste du hitta en säker lösning för spårbarhet och loggning?

Vill du undvika säkerhetsriskerna med att uppdatera dina system?

Behöver du säker kommunikation med fjärrsiter?

Läs om hur våra produkter och lösningar kan hjälpa dig med dessa och liknande utmaningar.