Nätverkssegmentering kan vara svår att räkna hem i ren ROI. Investeringen är förebyggande, som en vaccination inför cyberattacker. Tänker du att den inte behövs? Eller väntar du tills det är för sent?

Varför behövs nätverkssegmentering?

Många verksamheter har en IT-arkitektur som grundar sig i system som designades under en politiskt mer harmonisk tid. Ofta har arkitekturen byggts ut med åren, samtidigt som det har blivit vardag att få aktuella uppgifter på till exempel sin elförbrukning, att beställa tjänster via webben 24/7 eller att jobba på distans. Resultatet är att SCADA-system, affärssystem och webben är sammankopplade. Därför är det också svårt att ha överblick över hur många vägar det finns in till den skyddsvärda informationen. Först när dedikerade tester görs, till exempel genom en risk- och säkerhetsanalys, kan alla kryphål upptäckas.

Det är dock varken praktiskt eller ekonomiskt försvarbart att skydda all information på samma sätt. För att säkra den mest skyddsvärda informationen bör strikt nätverkssegmentering tillämpas, där fysisk separation kombineras med logisk separation.

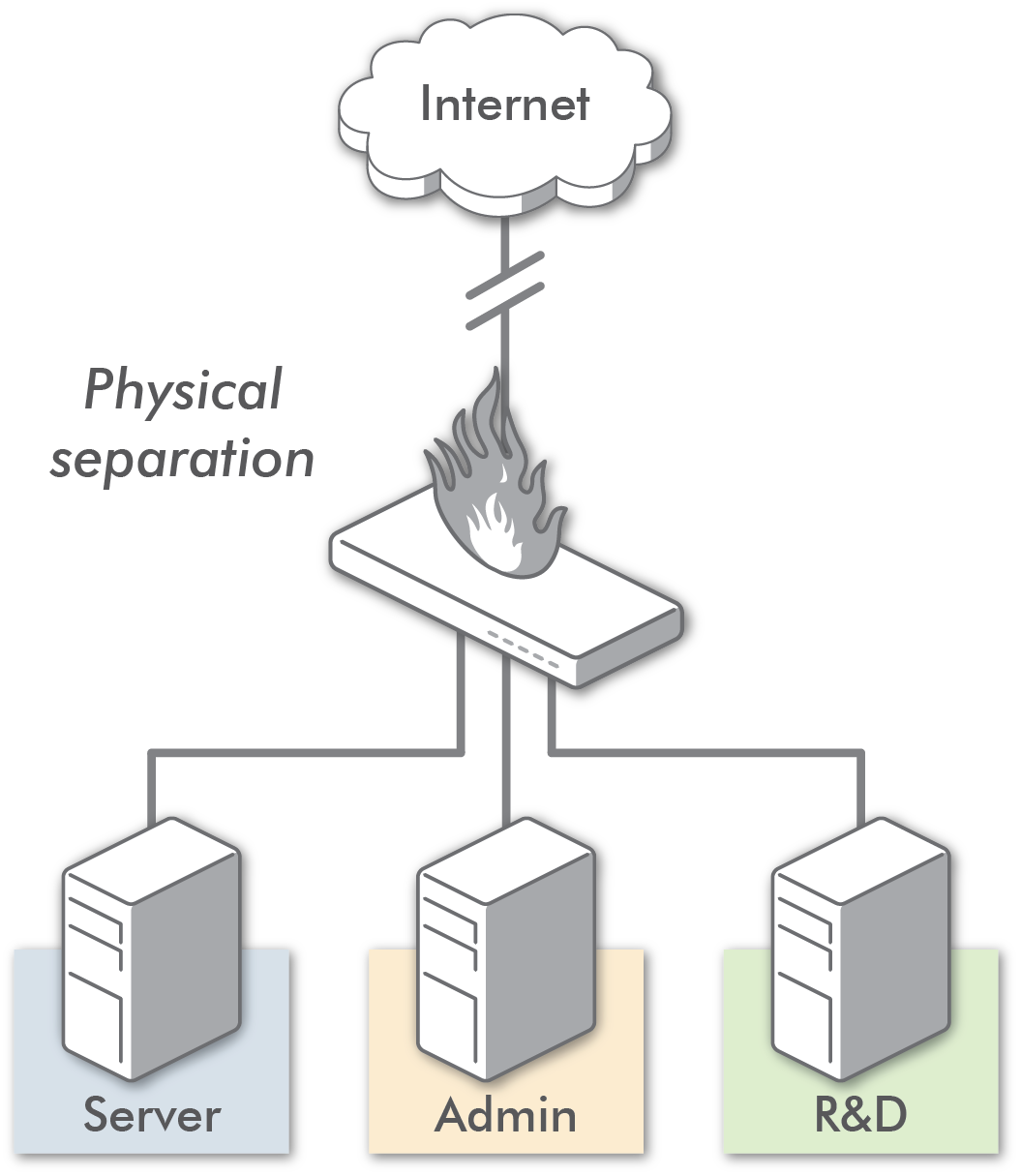

Var är fysisk separation viktig?

Den absolut mest skyddsvärda informationen kräver fysisk separation. I enkla ordalag handlar det om att skapa en isolerad ö utan koppling till omvärlden. Detta minimerar riskytan – angriparen måste sitta vid själva datorn som innehåller den skyddsvärda informationen.

Fysisk separation är ytterst effektiv, men för att den ska fungera praktiskt i dagens värld, måste ett kontrollerat informationsutbyte möjliggöras utan att ge avkall på isoleringen. Detta kräver certifierade lösningar som uppfyller militär standard och därmed kan garantera både funktion och säkerhet.

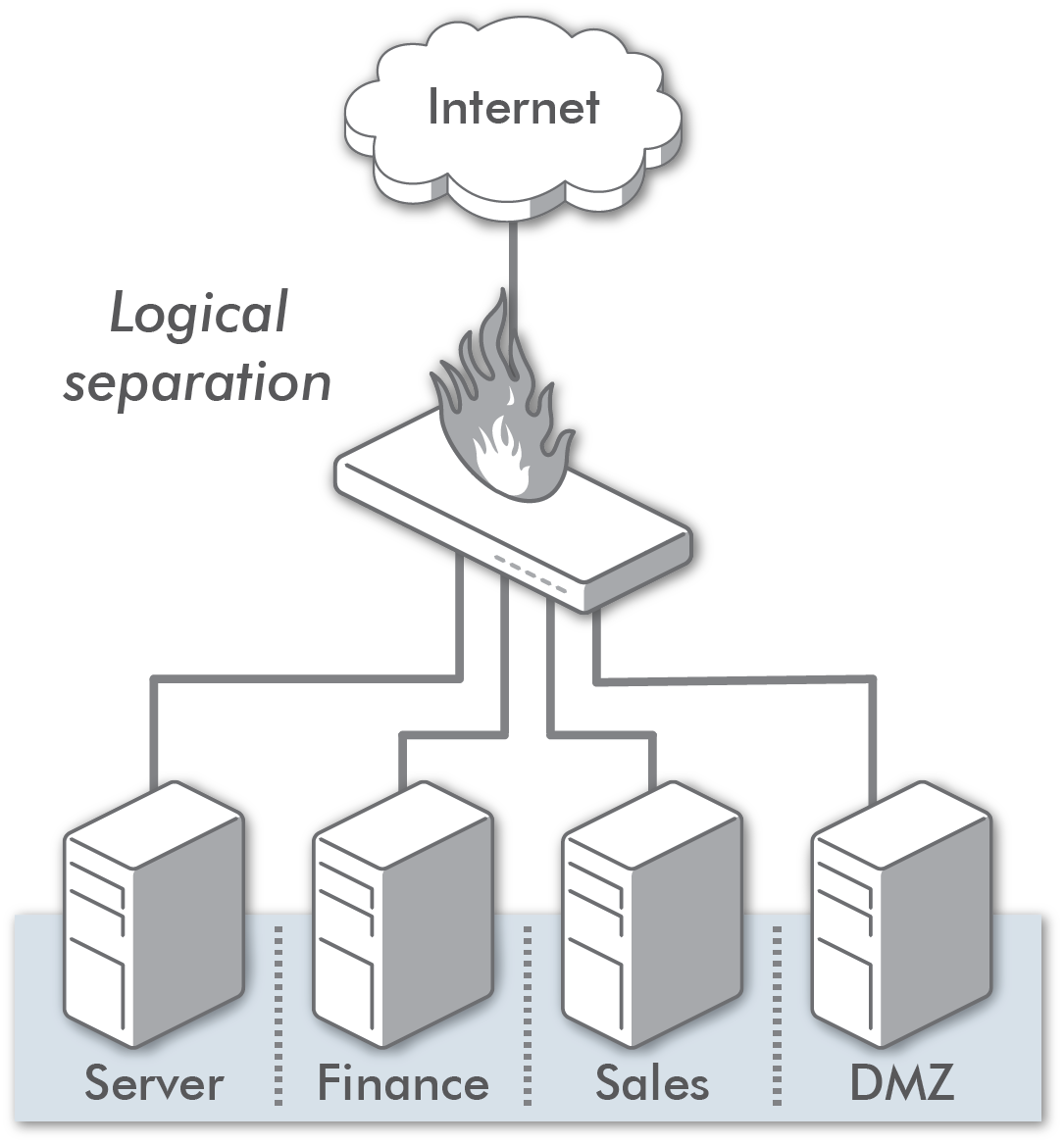

Var är logisk separation lämplig?

Överallt utom just för den mest skyddsvärda informationen. Inom kontorsnätverk bör logisk separation tillämpas. Verksamhetens olika delar skapar egna sfärer – ekonomi, marknad, försäljning respektive kundtjänst etc – med olika behörighet. Som medarbetare har du bara tillgång till det som rör ditt jobb. Du når relevanta dokument, inte hela mappstrukturen.

Logisk separation fungerar som fortets inre ringmurar och försvårar för angripare att tråckla sig igenom systemets massa och infiltrera hela IT-arkitekturen. Säkringen av logiska enheter görs med produkter som minskar riskytan och därmed begränsar åverkan vid cyberattacker.

Involvera ledningen i arbetet med att identifiera vad som är skyddsvärd information och hur hotbilden egentligen ser ut. Och tillämpa en kombination av logisk och fysisk separation – ur säkerhetssynpunkt är det alltid att rekommendera.

Räcker brandväggar?

Ingen brandvägg idag klarar att separera administration med dataflöde, vilket gör den sårbar i sig. Få brandväggar erbjuder hög assurans och hela batcher kan vara manipulerade. Väl uppkopplade blottas angreppspunkter. När brandväggar dessutom hanteras genom molntjänster, innebär själva outsourcingen ytterligare riskexponering.

Brandväggar ska användas till det de är tänkta för: ett ypperligt yttre skydd. Som logisk separation bör olika brandväggar användas och kompletteras med regelverk som innebär att flera personer måste godkänna regeländringar och förstå konsekvenserna om brandväggen slås av eller på.

När kan brandväggar hanteras via molntjänster?

För kontorsnät med begränsad tillgång till skyddsvärd och verksamhetskritisk information är molntjänster en kostnadseffektiv och bra lösning.

Viktiga råd på vägen

Involvera ledningen i arbetet med att identifiera vad som är skyddsvärd information och hur hotbilden egentligen ser ut. Och tillämpa en kombination av logisk och fysisk separation – ur säkerhetssynpunkt är det alltid att rekommendera.